DKB-Scam per Brief: Gefälschte Bankpost mit QR-Code im Umlauf

Auf Reddit warnt ein Nutzer vor einem täuschend echten Betrugsbrief im Namen der DKB. Der Brief enthält einen QR-Code, der zu einer gefälschten Login-Seite führt. Die Masche betrifft auch andere Banken wie Deutsche Bank, Commerzbank und ING.

Was ist passiert?

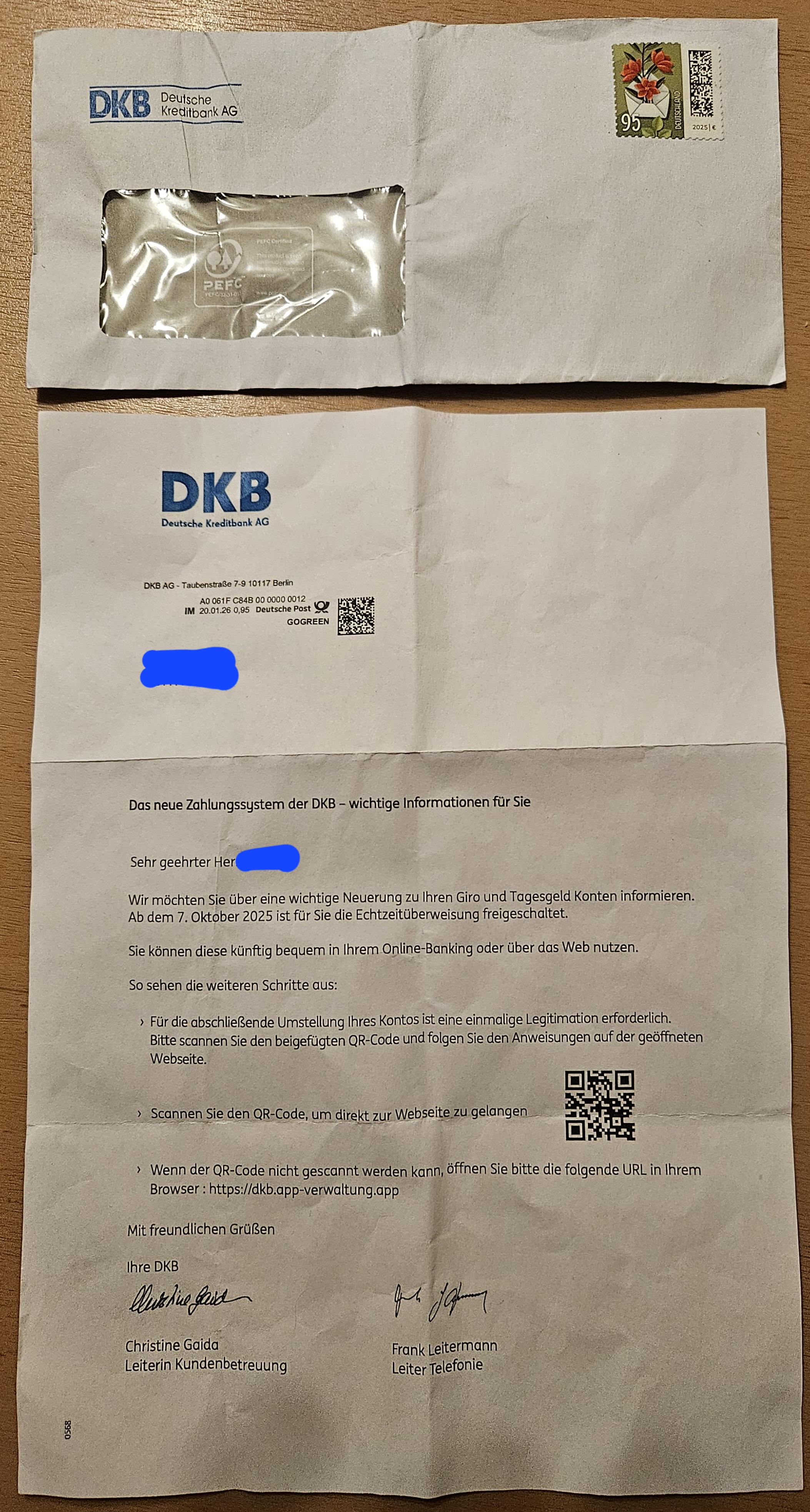

Ein Nutzer auf Reddit (r/Finanzen) hat einen täuschend echt aussehenden Brief geteilt, der angeblich von der DKB (Deutsche Kreditbank) stammt. Der Brief kam per Post – komplett mit Briefmarke, Adresse, Logo und Unterschrift. Doch es handelt sich um einen raffinierten Betrugsversuch.

Der gefälschte DKB-Brief, wie er auf Reddit geteilt wurde. Quelle: Reddit r/Finanzen

Die Überschrift des Briefs lautet: 'Das neue Zahlungssystem der DKB – Wichtige Informationen für Sie'. Darin wird behauptet, dass eine neue Funktion für Giro- oder Sparkonten im Zusammenhang mit Echtzeit-Überweisungen aktiviert wurde. Um diese 'zu verifizieren', soll der Empfänger einen QR-Code scannen.

Das Perfide: Der Brief wirkt auf den ersten Blick absolut seriös. Erst bei genauerer Betrachtung fallen Unstimmigkeiten auf.

So funktioniert die Masche

- Sie erhalten einen professionell gestalteten Brief im Namen Ihrer Bank mit offiziellem Logo und Unterschrift

- Der Brief fordert Sie auf, einen QR-Code zu scannen – angeblich zur Verifizierung einer neuen Kontofunktion

- Der QR-Code führt zu einer täuschend echten Kopie der DKB-Login-Seite

- Auf der gefälschten Seite werden Ihre Zugangsdaten, TANs und persönliche Informationen abgefangen

- Mit den gestohlenen Daten können Betrüger Ihr Konto leerräumen oder Identitätsdiebstahl begehen

So erkennen Sie die Fälschung

Zeitliche Unstimmigkeit

Im Brief steht, die neue Funktion wurde im Oktober 2025 aktiviert – der Brief kam aber erst Monate später an.

Fehlender Rechtsblock

Es fehlt der typische Kleingedruckte-Block mit Impressum, Vorstand, Aufsichtsrat und gesetzlich vorgeschriebenen Angaben.

Aufforderung zum QR-Scan

Der gesamte Brief konzentriert sich verdächtig stark auf eine einzige Handlung: Das Scannen des QR-Codes.

Verdächtige URLs

Der QR-Code führt zu Domains mit verdächtigen Endungen (z.B. .ru) oder gekürzten URLs, die das echte Ziel verschleiern.

Nicht nur die DKB – diese Banken sind betroffen

Die Polizei und das BSI warnen: Die gleiche Masche wird im Namen verschiedener Banken durchgeführt:

- • DKB (Deutsche Kreditbank)

- • Deutsche Bank

- • Commerzbank

- • Targo-Bank

- • ING

Die Betrüger versenden massenhaft Briefe und hoffen, dass unter den Empfängern tatsächliche Kunden der jeweiligen Bank sind.

Was tun, wenn Sie einen solchen Brief erhalten?

- • Scannen Sie niemals QR-Codes aus Briefen, die Sie nicht erwartet haben

- • Rufen Sie Ihre Bank über die offizielle Telefonnummer auf Ihrer Karte an, um den Brief zu verifizieren

- • Leiten Sie verdächtige Briefe an phishingverdacht@dkb.de weiter (bei DKB-Briefen)

- • Erstatten Sie Anzeige bei der Polizei – bringen Sie den Originalbrief mit

- • Falls Sie bereits Daten eingegeben haben: Kontaktieren Sie sofort Ihre Bank und lassen Sie Ihr Konto sperren (Sperr-Notruf: 116 116)

Praxistest: Hätte QRTrust die Phishing-URL erkannt?

Wir haben die tatsächliche Phishing-URL aus dem DKB-Scam-Brief durch unsere API geprüft. Das Ergebnis ist eindeutig:

Besonders bemerkenswert: Die klassischen Sicherheitsdatenbanken (Google Safe Browsing, PhishTank) haben die URL nicht erkannt – vermutlich war die Seite noch zu neu oder bereits offline. Unsere eigenen KI-Systeme haben jedoch sofort zugeschlagen:

QRTrust LLM: Phishing erkannt – 100% Confidence

ML Detection (Gradient Boosting): Phishing-Muster erkannt – 99,99% Confidence

Google Safe Browsing: Nicht erkannt

PhishTank + OpenPhish: Nicht erkannt

Die ML-Analyse zeigt, warum die URL verdächtig ist: Die Domain 'dkb.app-verwaltung.app' imitiert den DKB-Namen als Subdomain, hat eine Domain-Reputation von nur 40/100, ist nicht in den Top 1 Million vertrauenswürdigen Domains gelistet und besitzt keinen SSL-Zertifikatsverlauf.

Das beweist: Selbst wenn traditionelle Datenbanken eine Phishing-URL noch nicht kennen, erkennt QRTrust die Bedrohung durch KI-gestützte Mustererkennung in Echtzeit.

So schützt QRTrust Sie vor dieser Masche

Genau für solche Fälle wurde QRTrust entwickelt. Scannen Sie verdächtige QR-Codes mit QRTrust, bevor Sie sie mit Ihrer normalen Kamera öffnen. Unser Scanner erkennt in Echtzeit, ob der QR-Code zu einer bekannten Phishing-Seite führt – und warnt Sie, bevor Schaden entsteht.

QRTrust prüft gegen über 1 Million bekannte Phishing-URLs und nutzt KI-gestützte Mustererkennung, um auch neue Bedrohungen zu identifizieren.

Jetzt QR-Code sicher scannen →